Identity and Access Management、Security Assessment and Testing、Security Operations、Software Development Security

⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際公開文件(NIST、(ISC)²、OWASP、CISA 等)與可信新聞/官方部落格整理。非正式教材或考試指定用書,實際考試請依官方 CBK 與最新考綱為準。

數位身分管理涵蓋身分證明、註冊、驗證(Authentication)與授權(Authorization),以風險為基礎配置適當的保護強度與流程。

來源:NIST SP 800-63(Digital Identity Guidelines)(-3 已被 -4 取代;-3 仍可作理解參考)(NIST電腦安全資源中心)

(台灣脈絡)建議將 《資通安全管理法》(2024/09/24 修正) 中之「資安責任人制度」與關鍵基礎設施身分安全需求綁定,強制 MFA、分權與存取稽核。(nvlpubs.nist.gov)

規劃與執行 漏洞掃描、滲透測試、稽核與評估,用以驗證控制有效性並找出缺口。

來源:NIST SP 800-115《技術性測試與評估指南》(官方文件)(NIST電腦安全資源中心)

(台灣脈絡)建議將 供應鏈掃描 納入評估範圍(含 MFT、VPN、WAF、核心業務系統),比照資安署/主管機關專案演練頻率。

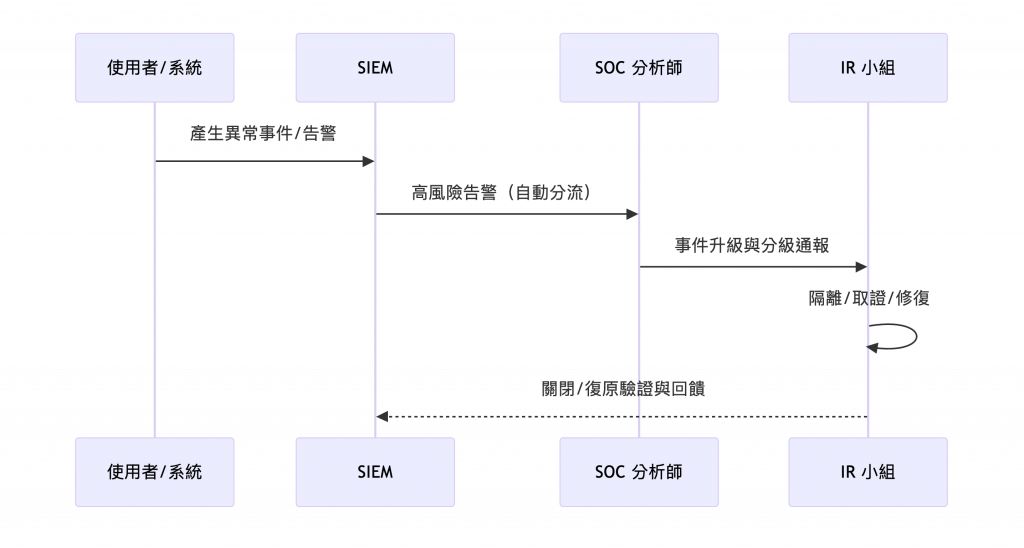

事件偵測、監控、通報、應變與復原的日常作業;需建立 SIEM/SOAR、監控與事件處理流程,並與稽核及管理層銜接。

來源:NIST SP 800-61(Incident Handling Guide) — 2012 版已於 2025/04/03 歸檔作歷史參考(更新版路線以官方為準)。(NIST電腦安全資源中心)

(台灣脈絡)可結合 《資通安全管理法》 修法後的 稽核/通報/責任人 機制,將 通報時效、演練頻率 與 SOC KPI 綁定。(nvlpubs.nist.gov)

將安全活動嵌入 SDLC(規劃 → 設計 → 實作 → 測試 → 部署 → 維運),以降低漏洞風險並強化供應鏈安全。

來源:NIST SP 800-218(SSDF);也可輔以 OWASP ASVS(驗證準則)/ OWASP SAMM(成熟度框架)。(NIST電腦安全資源中心)

| 活動 | 框架/標準 | 實作重點 |

|---|---|---|

| 需求/規劃 | NIST SSDF | 安全需求、威脅建模、供應鏈風險(第三方套件白名單/簽章) (NIST電腦安全資源中心) |

| 設計/實作 | OWASP ASVS | 驗證/存取控制、輸入驗證、加密與密鑰管理、日誌稽核 (owasp.org) |

| 成熟度治理 | OWASP SAMM | 治理、建置、驗證、作業四大支柱,量化改進路線圖 (owasp.org) |

| 領域 | 核心重點 | 代表案例(含來源) | 核心 IoC/IoA | Playbook 切入 | 演練 |

|---|---|---|---|---|---|

| IAM | 身分、驗證、授權、會話 | Uber MFA 疲勞;Okta HAR/Session(官方)(InfoQ) | 異常 MFA 推送、HAR 暴露、非常規登入 | Revoke Token、抗釣魚 MFA、縮時 Session | MFA 疲勞演練 |

| 測試 | 掃描、滲透、稽核 | MOVEit(CISA/Progress)(CISA) | 高危 CVE 長駐、探測峰值 | 臨時 WAF/下線/再測 | 紅藍隊小演練 |

| 營運 | 偵測、通報、復原 | CISA 年度「常被利用」清單(CISA) | EDR+SIEM 高嚴重告警、DDoS 峰值 | 7 步驟 IR、RCA 與通報 | 桌上推演 |

| 開發 | SSDF、ASVS、SAMM | Log4Shell;LastPass(官方)(CISA) | SCA 高危、憑證外洩、映像未簽章 | 凍結發版、Rotate 金鑰、簽章與 Gate | SBOM/SCA 實作 |