⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際標準(NIST、ISO、ENISA、CISA)、台灣公開法規與新聞。非正式教材,實際落地需依組織政策與合規要求。

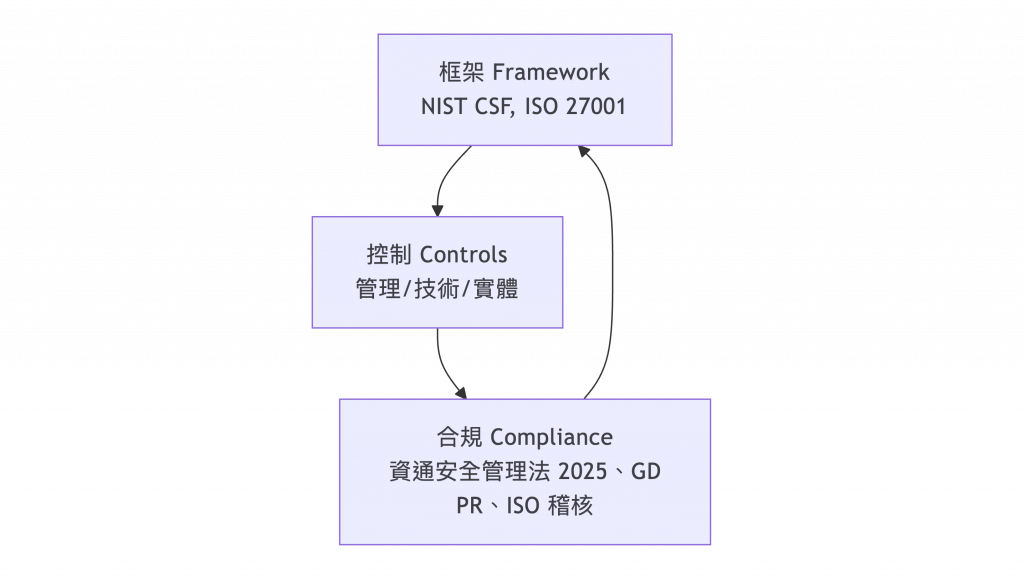

在資訊安全領域:

若三者脫節:

👉 最佳實務是:用框架規劃、用控制落實、用合規檢驗。

| 面向 | 框架(Framework) | 控制(Controls) | 合規(Compliance) |

|---|---|---|---|

| 規劃 | NIST CSF, ISO 27001 | 管理控制:風險評估、政策制定 | 資通安全管理法、GDPR |

| 技術 | NIST CSF Protect | 技術控制:MFA、加密、WAF | 金管會金融監管、PCI-DSS |

| 實體 | NIST CSF Identify/Protect | Physical Controls(ISO 27001:2022):門禁、環境監控、設備報廢 | 資通安全管理法 2025、個資法 |

| 驗證 | ISO 27001 ISMS 稽核 | SOC2、PCI-DSS 要求 | 稽核報告、政府查核 |

📌 舊版(2013):實體與環境安全控制(Annex A.11)

📌 新版(2022):重整後歸類為 Physical Controls,包含約 14 個控制措施

👉 新版強調 持續監控 (Monitoring) 與 供應鏈/外包責任,呼應近年實務風險。

重點條文:

IoA:

IoC:

| Framework | Control | Compliance |

|---|---|---|

| Identify | 資產盤點、供應鏈管理 | 資通安全管理法 2025:供應鏈安全責任 |

| Protect | MFA、加密、白名單 | 公務機關禁止使用危害產品 |

| Detect | SIEM、EDR | 金管會金融監管、主管機關稽核 |

| Respond | IR Playbook | 資安事件通報(法定義務) |

| Recover | 備援、復原測試 | 稽核複查、行政調查權限 |

| Physical (ISO 27001:2022) | 門禁、監控、防火、防水、設備報廢 | ISO 稽核、資安法 2025 強化公務機關責任 |

NIST CSF 2.0 (2024):https://www.nist.gov/cyberframework

ISO/IEC 27001:2022:https://www.iso.org/isoiec-27001-information-security.html

NIST SP 800-53 Rev.5:https://csrc.nist.gov/publications/detail/sp/800-53/rev-5/final

ENISA Cybersecurity Standards:https://www.enisa.europa.eu/topics/standards

資通安全管理法 2025 修法: