⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際標準(ISO、NIST、ENISA)、GDPR 與台灣法規。非正式教材,實際落地需依組織政策與法規遵循。

一、核心定義

二、國際標準對應

ISO/IEC 27001:2022

- 要求組織建立 ISMS,針對個資與敏感資訊進行分級保護。

- Annex A 控制(如 A.5.12 Data masking、A.8.10 Information deletion)可直接應用於個資管理。

ISO/IEC 27701(Privacy Information Management, PIMS)

-

延伸自 ISO/IEC 27001 與 27002,用於隱私資訊管理。

-

2019 年第一版,提供組織如何保護 PII 的具體要求與實務指引。

-

2025 年 10 月將發佈第二版(Edition 2),取代 2019 版 :

- 與 ISO/IEC 27001:2022 的新控制集對齊

- 加強 跨境資料傳輸規範

- 補充 AI 與大數據情境下的隱私風險 指引

- 強化 持續改善與問責 (accountability)

-

官方頁面:https://www.iso.org/standard/85819.html

👉 意涵:未來台灣與國際組織若要證明 GDPR、CCPA 等隱私合規性,ISO/IEC 27701 第二版將成為關鍵認證依據。

三、資料分級矩陣

| 分類等級 |

範例資料 |

保護措施 |

| 公開(Public) |

官網新聞稿、產品介紹 |

防竄改、完整性保障 |

| 一般(Internal) |

員工分機、內部流程 |

存取控制、員工登入 |

| 機密(Confidential) |

客戶合約、財務報表 |

加密、MFA、存取紀錄 |

| 特種 / 敏感(Restricted / Sensitive PII) |

健康紀錄、信用卡資料、基因資料 |

強加密、DLP、零信任、法律告知與同意 |

四、案例

國際案例

-

Meta GDPR 罰款(2023)

- 跨境傳輸歐盟用戶資料至美國,違反 GDPR,被罰 13 億美元。

-

CNBC

-

Zoom(2020)

- 視訊加密不足、誤導用戶,遭美國 FTC 處分。

-

FTC

台灣案例

-

健保署健保資料庫

-

大型電商個資外洩(2024)

- 會員資料(姓名、電話、購物紀錄)外洩。

- 主管機關要求補強 ISMS 並通報受害人。

五、台灣法規要求

《個人資料保護法》(個資法)

《資通安全管理法》(2025 修法)

外洩通報

- 個資法:雖未明文「72 小時」通報,但要求即時通知當事人與主管機關。

- 資安法 2025 修法:已更嚴格,比照 GDPR 趨勢,逐步收斂至「即時 / 72 小時內」的國際標準。

六、IoC / IoA

-

IoA

- 大量資料匯出、未經授權 USB 寫入

- 存取控制未區分敏感性

-

IoC

- DLP 偵測敏感資料外傳

- SIEM 偵測未授權存取 SPII

- 稽核發現未依資安法建立資安維護計畫

七、SOC / IR Playbook 切入

- 偵測:DLP、SIEM 偵測敏感資料外流

- 隔離:停用帳號、阻斷傳輸

- 取證:保存日誌、流量記錄、外洩檔案樣本

- 修復:更新分級策略、強化加密與存取限制

- 復原:依規定通知當事人

- 通報:主管機關(GDPR 72 小時、台灣個資法 / 資安法)

- 改善:補強 SSDLC / PIMS,落實 Privacy by Design

八、演練模版

-

分級演練:將部門文件分為 4 級,檢查保護措施是否到位。

-

事件演練:模擬 SPII 外洩,72 小時內完成通報流程。

-

隱私設計演練:在新功能設計中納入 Data Minimization、Consent、Encryption。

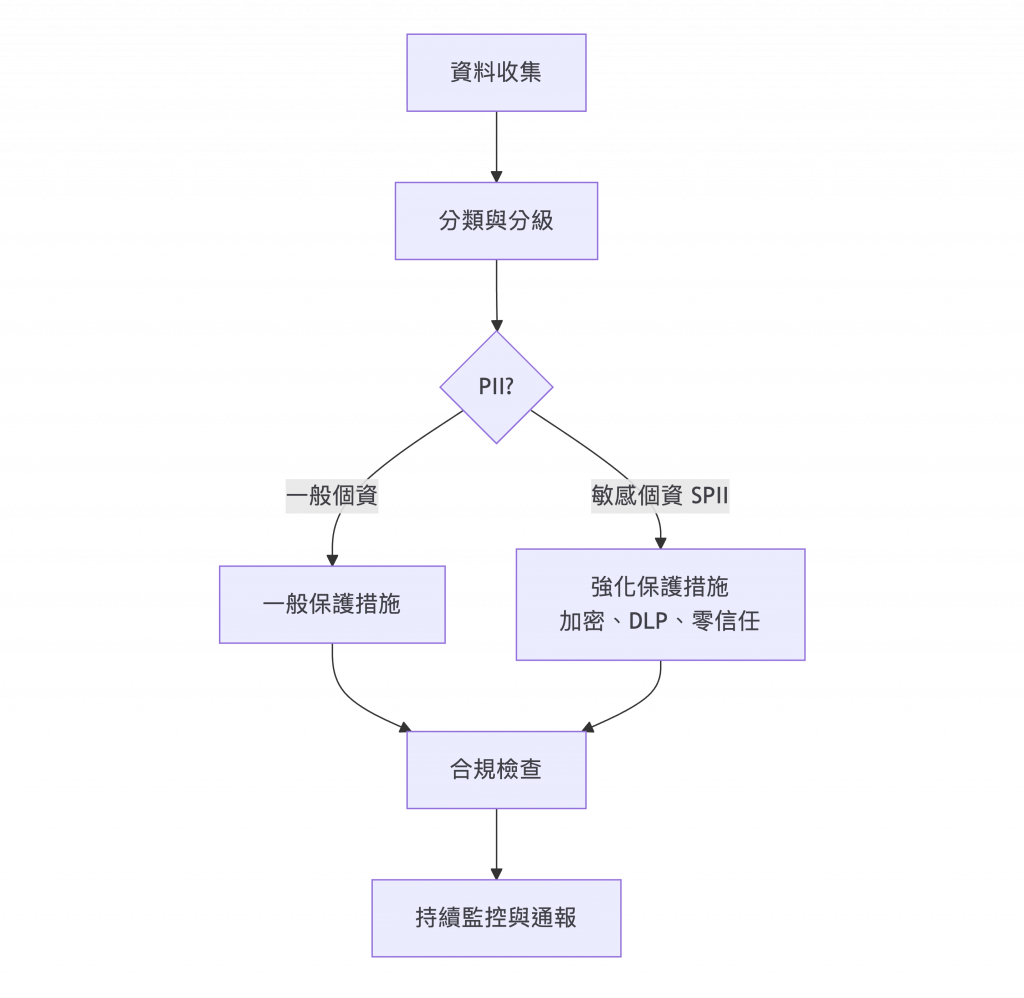

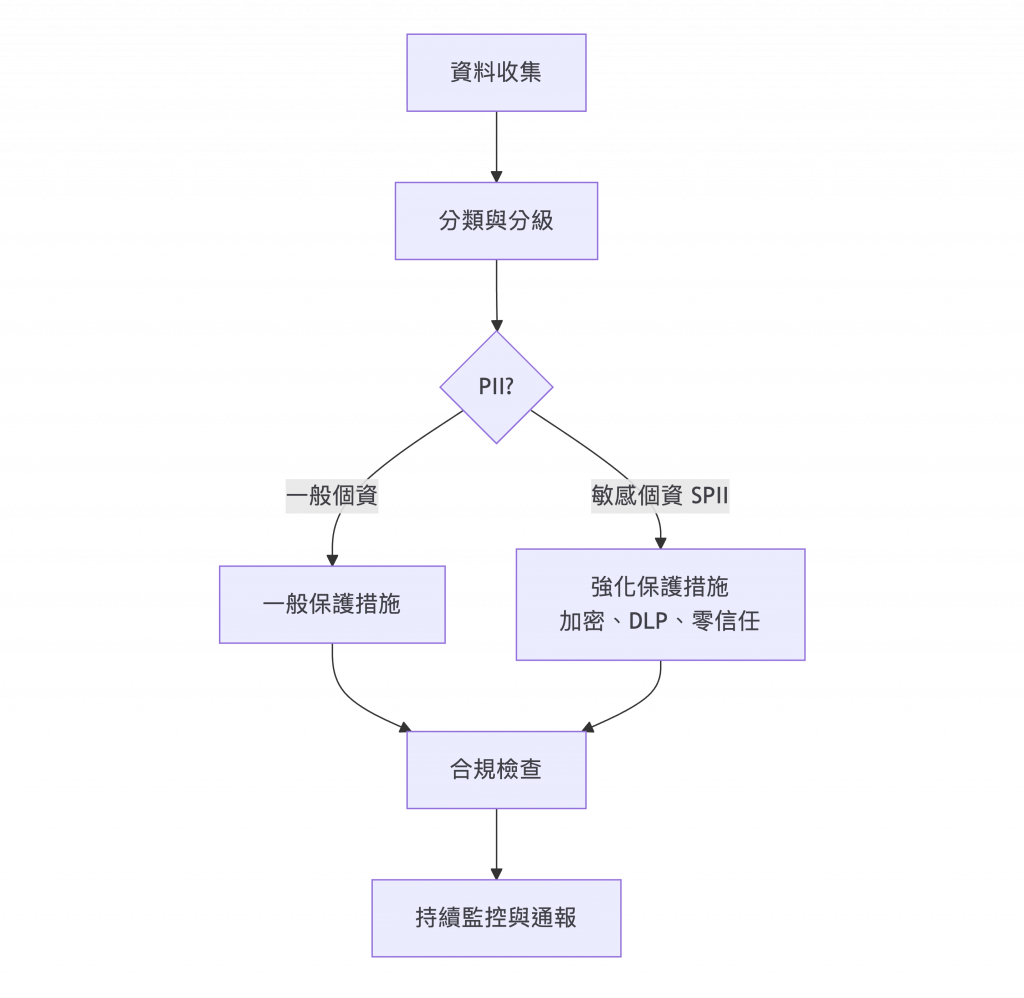

九、可視化圖表

十、延伸閱讀