⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際標準(NIST、ACM、ISC²、ENISA)、台灣法規與公開報導。非正式教材;實際應用請依組織政策、法律及倫理審查。

| 機構 | 指引 / 原則 | 重點 |

|---|---|---|

| NIST SP 800-61 Rev.2 | 負責任揭露與事件通報流程 | 強調透明與最小化傷害 |

| ACM Code of Ethics (2018) | 誠實、公平、尊重隱私 | 對全體計算機專業人員適用 |

| (ISC)² Code of Ethics | 保護社會、榮譽、誠實、公正 | 專業責任與公眾利益並重 |

| ENISA Ethics | 信任、問責、透明 | 適用於 CSIRT / CERT 服務 |

| 原則 | 說明 | 國際依據 |

|---|---|---|

| 公平性 (Fairness) | 資安措施不得歧視族群或使用者 | ACM, ENISA |

| 責任 (Responsibility) | 對行為後果負責,避免濫權 | ISC², NIST |

| 透明 (Transparency) | 公開揭露與誠實溝通 | NIST, ENISA |

| 最小化傷害 (Do No Harm) | 降低測試或研究帶來的副作用 | ACM |

| 誠實 (Integrity) | 不偽造、不隱瞞、不造假 | ACM, ISC² |

| 尊重隱私 (Privacy) | 保護 PII/SPII 資料,合法使用 | GDPR, ISO 27701 |

研究員發現政府網站 SQL 漏洞,可讀取職員名單。

決策分析

B (聯繫單位通報)✅ → 符合 NIST 負責任揭露。

A/D (公開)⚠️ → 具公共利益但恐導致濫用。

C (出售漏洞)❌ → 違反倫理與法律。

倫理對應:責任、最小化傷害、透明。

AI IDS 模型對特定 IP 段誤報率高。

建議行動:調整模型、增加 bias 測試並報告(B/D)。

違規行為:忽視或利用偏見強化封鎖(A/C)。

原則:公平性、責任、透明。

同時為兩家銀行(紅隊 / 藍隊)服務。

正確行為:取得書面同意或拒接其中之一(B/C)。

違規行為:雙方隱瞞或偏袒(A/D)。

原則:誠實、公平、責任。

10 萬筆顧客資料外洩,行銷部欲隱匿。

合法且倫理行為:72 小時內通報主管機關與當事人(C)。

違反:延遲或選擇性通報(A/B/D)。

法源:GDPR Art.33、台灣《資安法》2025 修法。

原則:責任、透明、誠實。

背景:研三學生王同學,資安助教。為測試監視系統,利用 ARP spoofing、DNS tunneling、LoRa 傳輸、adversarial patch 避開 YOLO 模型偵測,最終因 GitHub 推送含 MQTT topic 程式碼遭教授發現。

後果:校方以 Zeek + Splunk 重建攻擊鏈,王同學被取消 TA 資格並重修「資訊倫理與法律」。

| 面向 | 問題 | 對應法源 / 原則 |

|---|---|---|

| 未經授權存取 | 侵入監視系統 | ACM 倫理 1.2;PDPA § 27 (資料安全) |

| 資料濫用 | 監視影像屬 PII / SPII 外洩風險 | 個資法 § 2, § 6 |

| 隱私侵犯 | 蒐集他人影像資料 | 資通安全管理法 2025 修法(事件通報義務) |

| 學術誠信 | 在 GitHub 推送敏感代碼 | NIST 「負責任揭露」精神 |

| 補救教育 | 強制修「資訊倫理與法律」 | 教育處理政策建議 |

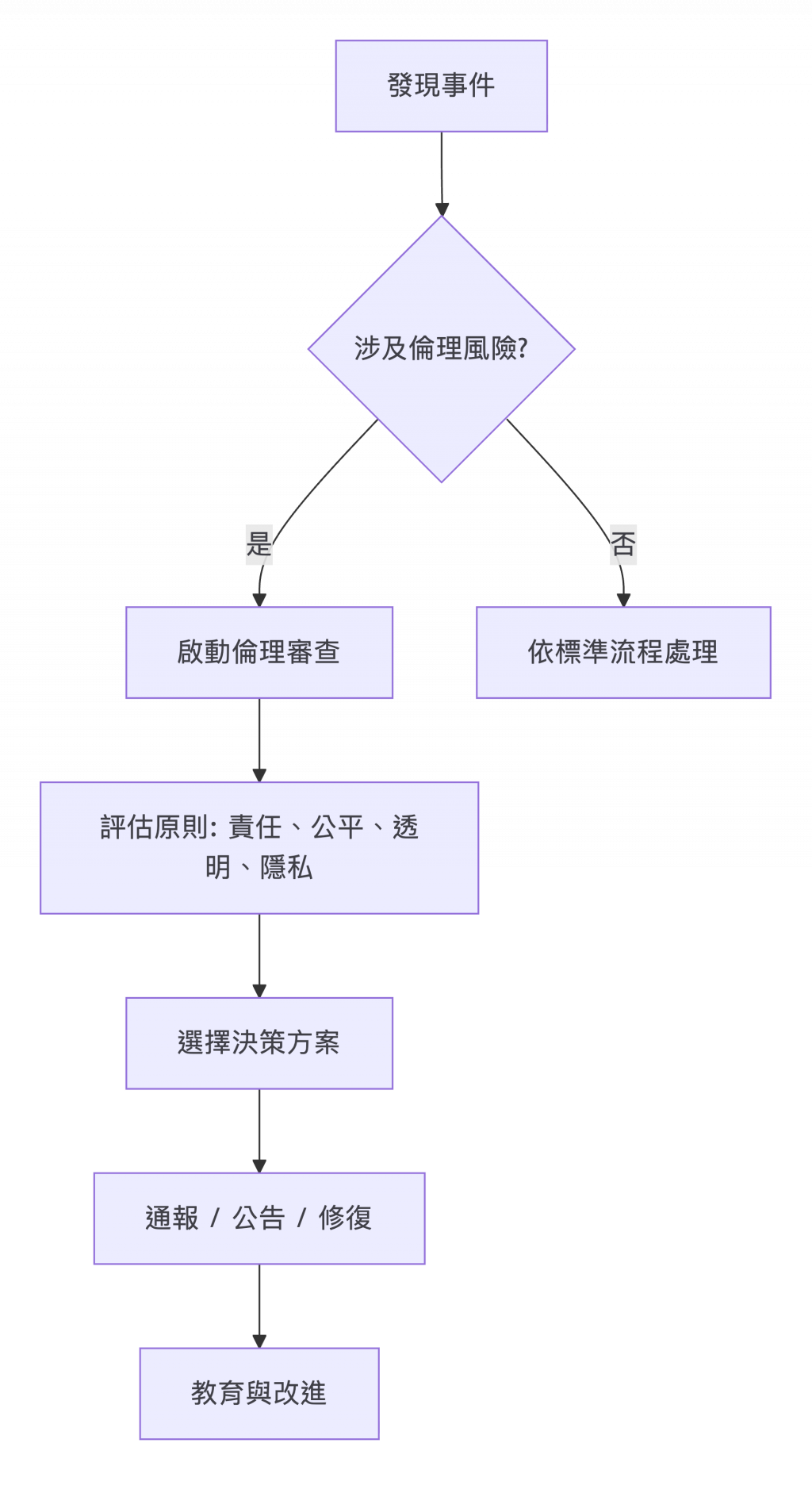

1️⃣ 偵測:模型或 Zeek 偵測異常流量。

2️⃣ 評估:確認是否違反政策。

3️⃣ 隔離:停用 IP 與帳號。

4️⃣ 取證:保存 PCAP、Zeek log、Git 紀錄。

5️⃣ 評估影響:確認是否涉及 PII 外洩。

6️⃣ 修復:撤除代理伺服器、重設金鑰。

7️⃣ 通報:依 PDPA / 資安法 報主管機關。

8️⃣ 紀律與教育:行政處分 + 倫理教育。

9️⃣ 檢討:更新揭露流程、增加安全演練。

ARP spoofing 可繞過監視器,卻繞不過行為預測;

Adversarial patch 能欺騙 YOLO,卻欺騙不了人性。

技術再高,也不能用來侵犯他人隱私。

| 分類 | 典型 IoA | 典型 IoC |

|---|---|---|

| 倫理違規 | 未經授權存取、研究未審查即公開 | 外部揭露先於內部通報 |

| AI 偏見 | 模型缺乏公平性測試 | IDS 誤報特定區域流量 |

| 利益衝突 | 同時服務競爭組織 | 內部稽核發現多重專案重疊 |

| 隱匿通報 | 延遲或選擇性通報 | 外部新聞揭露在先 |

桌上演練:模擬白帽駭客通報漏洞 → 組織如何應對。

倫理判斷演練:討論「是否應公開尚未修補漏洞」。

跨部門演練:法務 + 資安 + 公關 協作通報流程。

王同學事件模擬:

學生端 5 原則

校方端 檢查表

「如果你能做,但不該做,你會怎麼選?」

—— 在技術與道德的邊界,倫理決定專業的高度。