安裝完Security Onion,是不是準備進行網路安全監控了呢?正式開始前,我們先測試監控的網路介面是否設定正確,有真的在監控封包。首先點選桌面上的Sguil圖示,輸入帳號密碼登入Sguil。﹝注意登入畫面的Sguil Host是localhost,也就是本台VM上的Sguil資料庫,會特別提醒是因為如果我們另外設置一台Analyst VM,雖然沒有監控網路介面,卻可以連到有監控網路介面的Security Onion VM,在隔離的環境下分析封包。﹞

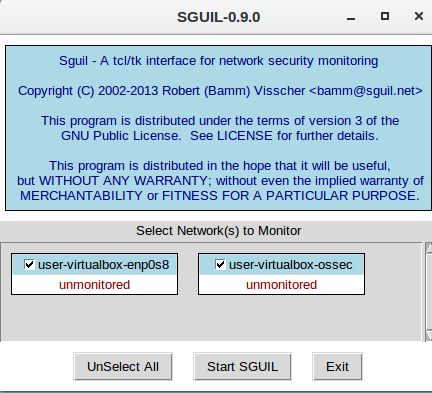

開啟Sguil後會看到類似以下的畫面,這裡我們選擇全部,然後點選Start SGUIL。

Sguil是一個檢視警示的工具,我們接下來幾天再介紹,現在先開啟一個Terminal視窗,輸入

curl http://testmyids.com

testmyids.com是一個測試IDS的網站,輸入指令後我們可以看到Sguil 資料庫裡出現新的警示,表示監控網路介面設定正確運作中。

昨天提到可以執行以下指令確認Security Onion狀態,並附上一張螢幕截圖

sudo so-status

細心的讀者也許會從昨天的螢幕截圖發現suricata (alert data) 這一行顯示,其實Security Onion有附帶 Snort和Suricata兩個不同的IDS引擎,預設是使用Snort。如果喜歡用Suricata,怎麼調整設定呢?首先要停止sensor,在Terminal 輸入

sudo so-sensor-stop

接著輸入以下指令將IDS引擎從Snort切換為 Suricata:

sudo sed -i 's|ENGINE=snort|ENGINE=suricata|g' /etc/nsm/securityonion.conf

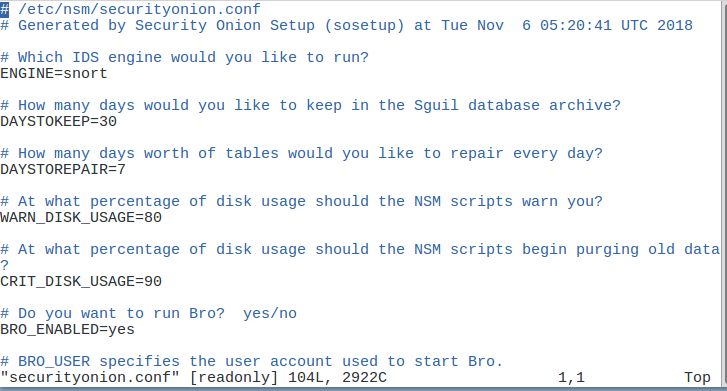

也可以直接用vi等編輯器到 /etc/nsm/securityonion.conf 修改設定﹝如下圖﹞,會看到一行寫著 ENGINE=snort,把它改成ENGINE=suricata之後儲存。如果要從Suricata換回Snort,在這裡改成ENGINE=snort即可。

接著我們要更新特徵資料庫Rule Set,然後重新啟動Sensor,再檢視Security Onion狀態,分別用以下三個指令:

sudo rule-update

sudo so-sensor-start

sudo so-status

最後注意到securityonion.conf檔案裡有一行DAYSTOKEEP=30,這是Sguil資料庫預設值30天,可以在這裡調整儲存警示資料的天數。

第20天《偵測方法Signature vs Anomaly》寫到Signature-based分析是憑比對特徵資料庫判定分別行為,我們可以用編輯器去看到底目前是使用那些Rule Set,設定的檔案在:

/etc/nsm/pulledpork/pulledpork.conf

裡面有列出好幾個,例如Emerging Threat特徵,也有來自Talos Intelligence的IP Blacklist名單,選擇設定好儲存後,記得在執行一次特徵更新:

sudo rule-update

一些比較主要的設定到此為止,其餘NTP設定、mail設定、警示和性能調較等等,可以參考官網上的wiki。

Security Onion Wiki

https://github.com/Security-Onion-Solutions/security-onion/wiki

Security Onion Rule Set

https://github.com/Security-Onion-Solutions/security-onion/wiki/Rules

原來有兩種可以切換! 完全沒注意到

是的~他有snort和suricata兩種,看個人喜好選擇

只要記得更新、選擇Rule Set