Security Onion洋蔥安裝完畢,設定確認,特徵資料庫Rule Set更新,接下來可以開始實際操作網路安全監控了吧?等等,但是我們的LAB環境只有一台Security Onion監控洋蔥,用作收集資料、偵測、分析,沒有架設執行攻擊的VM啊?難道今天要教大家怎麼架設、安裝攻擊機VM嗎?

非也,新版Security Onion 16.04有個好用的功能,就是重播PCAP來進一步分析,Security Onion的資料夾裡面有現成的PCAP樣本可供我們重播,通常如果是正式環境,我們會架設另一台獨立的Analyst VM,沒有監控網路介面,作為資料分析、處理之用,可以連上遠端的sguil資料庫檢視,或者將PCAP檔案在這個獨立的Analyst VM進行重播、分析;既然這是LAB環境,我們直接使用重播功能。但是要注意首先要調整VM,先將對外的網路管理介面停用,而網路監控介面也要調整VirtualBox設定,不讓它對外聯絡,為的是將VM環境獨立封閉起來,避免重播PCAP造成惡意攻擊。

PCAP樣本在 /opt/samples/ 資料夾內,這裡我用了以下tcpreplay指令:

sudo tcpreplay -i enp0s8 -M10 example.com-3.pcap

enp0s8 是監控網路介面,example.com-3.pcap是我想要重播、分析的PCAP檔,-M10是限制流量怕造成問題。

Security Onion 除了可以用tcpreplay重播特定PCAP外,也可以用另一個方便的指令:so-replay

這個指令將會用tcpreplay重播所有/opt/samples/ 資料夾之下的PCAP檔;洋蔥還有另一個指令是So-import-pcap。這Replay和Import兩者間有什麼差別呢?關鍵在於時間Timestamp,執行Replay會將側錄在PCAP的所有活動即時重播,所以時間會顯示現在的時間;Import則會保留活動原始發生的時間,這在數位鑑識上是非常重要的,尤其是會需要比對事件發生的時間點,繼續在同時間點尋找軌跡。要用哪個指令,就看情況場合斟酌使用。

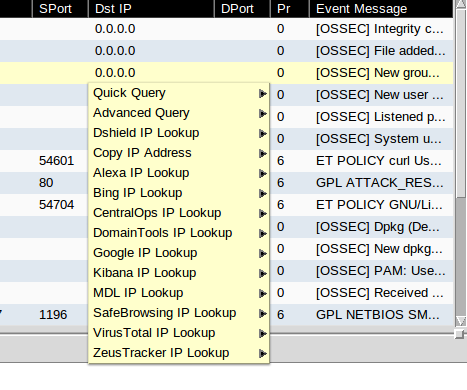

重播玩PCAP後我們進入Sguil,這時候就會看到Sguil介面多了很多警示資料,這些可能來自OSSEC(Wazuh) HIDS,也可能是 Snort或 Suricata產生的警示,或是來自Bro等等,我們可以對這些警示資料做進一步分析,例如在有IP位址的欄位點擊右鍵,如下圖所示:

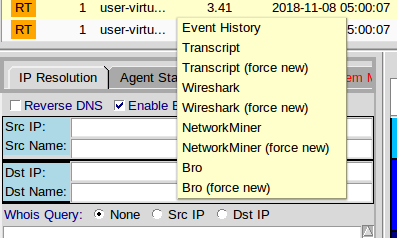

可以直接查詢IP位址,看看IP位址是否在Domain Tools或VirusTotal等等網站登記在案是惡意來源;或者我們也可以在Alert ID欄位點右鍵,檢視該事件全文資料,我們可以簡短地看Transcript或者在Wireshark、NetworkMiner、Bro等等工具下檢視全文資料,如下圖所示:

Sguil 還可以進行更多分析,例如比對Correlate事件,進階查詢等等,不過Sguil是設計給CIRT 或SOC分析員用的即時介面,當事件發生後,分析員需要進行調查、分析,之後改變RT標籤為以下七種事件類別之一,或者按F8標示為NA (Not Applicable),這樣警示就會從即時顯示上消失,表示該事件已經被「處理」,在企業組織安全周期中從「偵測」進入到「回應」階段:

實際具體作業還是要依照SOC運作程序和主管指示。

Security Onion Wiki: PCAPS

https://github.com/Security-Onion-Solutions/security-onion/wiki/Pcaps