資訊安全難在落實

要安全喔!大家最常掛在嘴上的一句話,提醒彼此注意安全,但仍是意外頻傳,那是因為很多事容易被輕忽,導致難以被落實。

就拿最近的新聞事件:韓國政府的 G 槽被燒毀,導致 75 萬韓國公務人員幾年的工作成果一夕歸零...。

你說國家級的 G 槽,會不知道要 3-2-1 備份原則嗎?會不知道要進行還原演練嗎?這個我們這種市井小民都可以寫出的 Day26 的原則,一個擁有四千多萬人口的國家,會不知道要做嗎?肯定是知道的,只是沒能有效落實。

💡 風險不會因為你忙就消失,最討厭的是等你最忙的時候跑出來。

筆者 IT 職涯中,對於落實資安也常有怠惰之念,常想的是「今天累了,明天再說」... 卻也有無窮無盡的明天...

今天就跟著筆者由上至下,逐一檢查,若實公司的資安吧!

1.落實 備份 3-2-1 原則

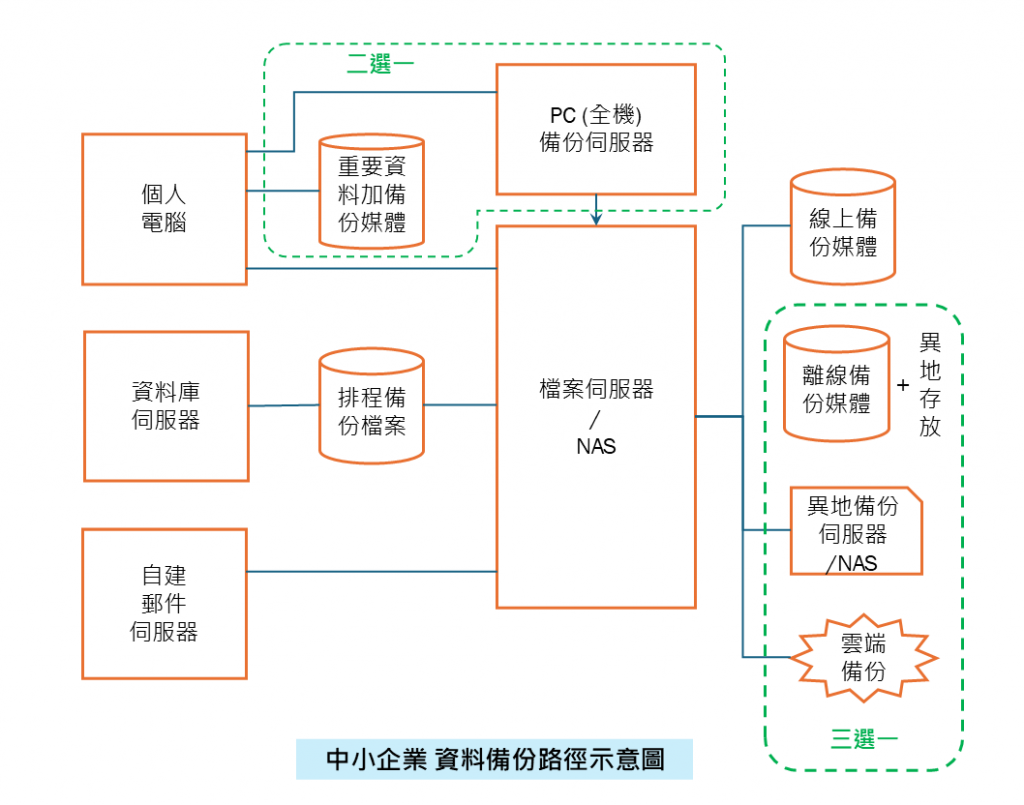

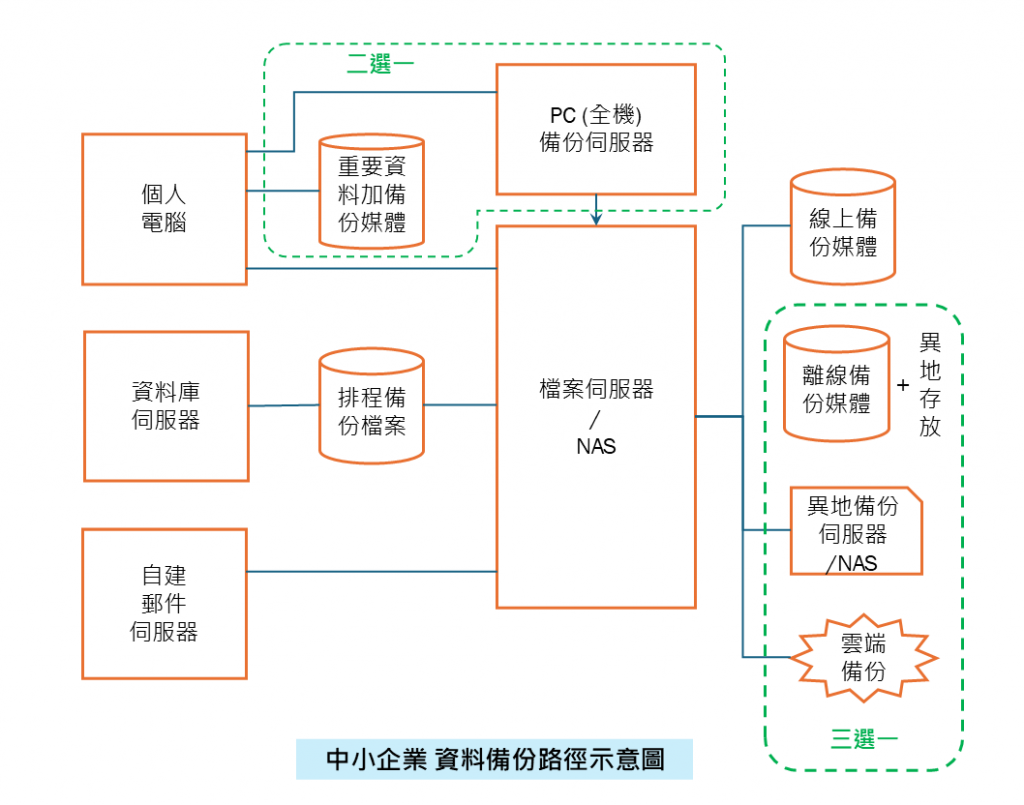

依照,備份 3-2-1 原則,筆者就台灣為數最多的中小企業,擬定一個「中小企業 資料備份路徑示意圖」,如圖所示。

- 以中小企業而言,在成本與風險的取捨之間的平衡,請先跟老闆討論:是否可以把 RTO 設定在一天或是一個星期之間。

- 個人電腦:

- 規劃資料預設需儲存在 檔案伺服器 (或 NAS,NAS 就是檔案伺服器,下不重複標註)

- 重要的資料增加個人備份:

- 二選一:一是自行備份到外接媒介;二是建置 PC 備份伺服器。

- 規劃另行備份到備份媒介 (可以採購附有備份軟體的外接硬碟),排程每日定時備份。

- 兩難:重要資料 又怕沒有備份造成遺失、又怕外接硬碟容易被偷竊。如何考量,是各家企業的議題。

- 如果很多個人電腦的資料都很重要,就得考量建置 PC 備份伺服器。但中小企業往往沒有預算在建立 PC 備份伺服器。

- 信箱如果屬於 ISP 提供的信箱,那就需要仔細考量信箱的備份。

- 資料庫伺服器:

- 先使用 資料庫伺服器的備份指令/工具,先把資料備份為檔案。

- 再把檔案儲存到 檔案伺服器;

- 自建郵件伺服器:

- 可以使用郵件伺服器的備份工具,將資料備份到檔案伺服器。

- 其它像是 AD、Exchange 的備份,沒畫在圖裡面,那需要單獨備份。

- 最後由 檔案伺服器 將資料備份起來:

- 其中一份為 線上備份媒體,這樣可以確認檔案伺服器要執行備份工作時,有備份媒體可以被儲存。這是 3-2-1 的第二份。

- 3-2-1 的第三份,同時要兼顧 3-2-1 的 2 跟 1,兩種媒介、異地存放,有三個方案:

- 有一份備份媒體是 離線的、然後存放到其他地方。

- 在異地建立一台 備份伺服器,定期排程備份到異地。

- 採購雲端儲存空間,將資料儲存到雲端。

💡 3 份資料、2 種媒介、1 份異地:不談美學,不是數學,而是要去落實。

2.落實還原演練

務必要落實執行 還原演練,還原演練,往往需要有一套相同的設備環境,成本較高,但只是還原演練、並非全公司上線使用,可以選擇次等規格的設備為之。

💡 沒有還原成功的備份,都是裝飾。

3.端點防護

所謂「端點」,在辦公室裡就是「個人電腦」。由於個人電腦經常需要接觸外界,或是收取 外界的信件、檔案,或是需要打開瀏覽器查看外界的資料,難免會有惡意資料、惡意程式的侵入,需要有適當的保護。

比較常見的「端點防護」,就是所謂的「防毒軟體」。因為端點防護的,已經不只是傳統防毒軟體的功能,還有防木馬、電腦防火牆...等等功能。再加上要區分伺服器用的、PC使用的,後來就叫做「端點防護」了。

每家企業採用的「端點防護」有個企業喜好的品牌,每家品牌有各有長項,筆者對此都是尊重,所以,筆者也就接觸過非常多的品牌。

💡 一台電腦的疏忽,就是駭客進入整個網路的入口。

對於企業選擇「端點防護」,筆者有一些建議,如下:

- 企業要選擇有「集中管理」的端點防護軟體軟體。

- 想想企業電腦散居各使用者的桌上,有時候端點防護軟體會被關掉(往往是使用者無意間、或刻意的行為)而不自知,往往這也是造成威脅的時間點。

- 有的企業會請 IT Support 去幫大家檢查,但想想大家每天工作都很忙,根本很難有時間讓 IT Support 幫忙檢查,這件事只能偶爾行之,長期很難落實。

- 如果有集中管理的介面,那就可以從管理介面查看各台端點的防護狀態。

- 集中管理介面,往往需要有一台伺服器,才能安裝執行;近年來也有防毒軟體廠商,提供雲端平台,讓其顧客使用,這樣就可以從雲端平台看到端點防護狀態。

- 例如:趨勢科技的 Trend Micro Apex Central

- 不要選擇一直引導使用者加購功能的防毒軟體:

- 筆者也接觸過使用者自己購買並安裝防毒軟體,卻一直跳出警告訊息...使用者不知如何處理,他心中疑惑:我不是付錢買了防毒軟體,怎麼還一直有威脅呀...

- 筆者經驗中是有某大陸體系的防毒軟體,有類似現象。

- 該使用者的情況,我看了,主要是告訴使用者:你的 IP 暴露了,人家可能會知道你在哪裡...。如果順著那套軟體的「下一步」,筆者猜測是:叫使用者要購買 VPN 軟體隱藏自己的 IP 之類的...

- 心得:如何選防毒軟體,建議也是要請教專業人員。

- 盡量選擇有提供諮詢服務、及延伸服務的軟體廠牌:

- 資安與防毒,變化瞬息萬變,盡量不要自己是一個孤島的狀態。

💡 使用者的「誤按」,常常比駭客還快。

關於安全上網:

- 因為使用者誤點有惡意的網站連結,造成的資安問題,也頗為嚴重。所以有些 端點防護軟體,有額外提供 瀏覽器的外掛元件,協助使用者辨識之。

- 可以協助使用者安裝及啟用這些保護機制。

4.防火牆

因為全球 IPv4 的 IP 不足,所以多台上網的環境都需要透具有 NAT 機制的 IP 分享器來上網,而這些 IP 分享器也都具有防火牆的功能,所以台灣企業上網,普遍有防火牆保護。

💡 少一個開放埠,多一分安全。

關於防火牆在安全方面,筆者整理一些注意事項,供大家參考:

- 關於開 Prot:

- 所謂開 Port 是讓 Internet 外面的人使用公司所提供的服務,在防火牆上建立一個 外對內的允許通道。

- 建議僅是 Internet-facing services 的服務才進行開 Port 。常見的 Internet-facing services 的服務有:

- Web 網頁服務 (Port 預設為 80, 443)

- DNS Server,如果這台 DNS 是服務外部的。(企業內也有服務於內部的 DNS Server) (Port 預設為 53)

- SMTP 服務:這是讓人寄信進來的協定,必須開啟才能讓別人寄信進來。 (Port 預設為 25)

- POP3/IMAP:這是讓 Client 來拿信的。如果公司資安只讓內部連接郵件伺服器拿信,就可以不開。

- SQL Server Port 要慎重,能不開就不要開,如果一定要開放,一定要有是當的保護方法,比如只有少數被允許的 IP 才開放。

- 各家 SQL 預設的 Port 如下:

- Microsoft SQL Server:1433

- PostgreSQL:5432

- MySQL:3306

- 遠端桌面連線的服務,也是建議不要開 (Port 預設為 3389),即使改了 Port 號,也是不建議開。因為很容易被找到。

- 要關閉從外面進來管理防火牆的機制,防火牆的管理,只能從公司內部進行登入。

- 條件若允許,建議建立 DMZ 區域,專供 Internet-facing services 的伺服器使用。

- 防火牆附加安全功能:

- 各家防火牆有各家的「加值」防護功能。有的有,有的沒有。

- 這些功能,有的是防毒的功能、有的會檢查上網網站是否有惡意連結、有的會掃描電子郵件檢查是否有惡意內容或惡意連結。

- 這些「加值」防護功能,就是「加錢」才提供的服務,有的防火牆會讓您試用一些時間,但最終是要支付「訂閱費用」,才會有這些能力。

- 防火牆啟動的這些加值服務,通常會讓防火牆效能降低,所以若有打算使用者些附加功能,在採購防火牆時,要採購足夠的硬體效能的防火牆。

那些設備可能沒有防火牆保護呢?

- 你的電腦直接播號上網,中間沒有 IP 分享器或防火牆。

- 手機或平板,直接透過 4G/5G 上網。

- 這類防火牆功能,畢竟比較薄弱,也要小心。

5.遠端使用者,盡量是透過 VPN 進行連線

- 除非是 Internet-facing services 的服務之外,WFH 遠端使用者盡量是透由 VPN 進行遠端連線服務。

- 雲端轉穿透的遠端連線軟體:

- 比如:TeamViewer、AnyDesk、Chrome Remote Desktop。

- 要安全的使用這些遠端桌面連線,安全的一大原則:只在你眼皮下使用。

- 也就是你有明確同意的那一次,才可以連線。

- 避免讓「遠端值守」模式成為常態。

- 因為「遠端值守」也只是依靠密碼驗證。駭客一旦驗證成功進來,你有多大權限,駭客就跟你一樣有多大的權限。

- 另外,雲端轉穿透的遠端連線軟體的安全性也寄託在這些原廠身上,難免他們的疏忽會造成我們的資安威脅。

6.VPN 安全原則

- VPN 可以連接成功的身分驗證,主要有二,一是 IP 、二是 帳號密碼。

- 如果是透由帳號密碼做身分驗整的,如果只有帳號密碼檢查,相對是很不安全。

7.MFA 多因素驗證

這麼多天都有提到 MFA 多因素驗證,哪 MFA 到底是什麼呢?

多因素驗證、又稱多因子認證(MFA)是一種強化安全性的技術,要求要有多項(至少兩項)因素的身分驗證都通過了,才算完成身分驗證。

💡 兩把鑰匙一起轉,門才可以被打開。

MFA 的三種主要因素:

- 知識因素(Something you know):這通常是使用者的密碼或 PIN 碼。這是最常見的身份驗證方式,但單獨使用時安全性較低。

- 持有因素(Something you have):這可以是使用者的手機、智慧卡或其他硬體設備。使用者可能會收到一個一次性密碼(OTP),該密碼會通過 簡訊(SMS)、電子郵件或專用的身份驗證應用程式發送。

- 生物識別因素(Something you are):這包括指紋、面部識別或虹膜掃描等生物特徵。這些因素通常難以偽造,提供了額外的安全層級。

放行原則:

- 多因素驗證要求,至少滿足其中兩種因素驗證才可放行。

- 如果只滿足兩項就可放行,又稱為 2FA。

- 如果 通過了 帳號密碼的驗證、又再通過 PIN 碼,雖是通過兩種驗證,但都屬於「知識因素」,那只滿足一個因素。那就不夠。

持有因素:

- 有些系統不採用 密碼認證,而是透過 簡訊或 E-Mail 即可驗證成功,雖少了密碼環節,好像也只有一個因素,但確實是比使用帳號密碼驗證還要安全。

- 但我們也要小心保管我們的手機、Email 信箱才不致於因此被盜用。

- Google 的身分驗正的持有因素也很有趣,他可能會透過你手機的 Youtube 軟體來告訴你驗證碼。

- 除了 簡訊、Email 之外,還有兩個常見的手機 APP,介紹如下:

Google 的 Authenticator 、Microsoft 的 Authenticator

- 兩個都叫 "Authenticator",也都提供 iOS、Android 平台的 APP。

- 建議兩個都可以安裝

- 與需要 MFA 驗證的系統如何搭配:

- 需要進行 MFA 的系統,當你的帳號開啟 MFA 功能時,系統同時會出現一個 QR-Code,此時你的 Authenticator APP 去掃描 QR-Code,就會在手機產生一組 TOTP,就是一個名稱對應一個 一次性六位數密碼。

- 這個 TOTP 的名稱,你可以修改,改成如:公司的 Email 系統...,方便你自己辨識。

- 當你要登入需要 MFA 的系統時,就要從手機查看這個 一次性密碼。

- OTP (One time password) 的原理,

- 是兩個系統 (你的設備與手機 APP ),同時根據一個 OTP 金鑰與時間所產生的。

- 因為其中一個因素是根據「時間」所產生,時間難免有所誤差,所以通常 上一組(或上兩組)剛過時的密碼還是可以使用。

- 如果你的系統時間誤差很大,那就可能造成系統無法登入。

- 手機上的 TOTP,換手機時可以移轉到新手機。

- 這兩家的 Authenticator 除了提供 OTP 功能外,也經常對他們自家的服務,提供驗證機制。

8.維持安全性更新(弱點與修補)

每個系統,像是 Windows、SQL Server、Mail Server、NAS、防火牆...等等,都會定期或不定期的釋出安全性更新。

安全性更新是 原廠根據安全性資訊,增加自己系統安全性的更新

安全性更新提供的期限:

- 安全性更新的提供,有其期限,並非永遠提供。

- 每個原廠會對自己產品訂立 安全性更新提供的期限。比如:出廠多久之內、或是明定一個日期並公告於該原廠網站。

- 安全性更新,會增加對硬體的要求,當累積更新很多之後,原本的硬體可能會跑不動。這也是無法一直進行安全性更新的原因之一。

對於 IT Support 而言,需要閱讀原廠網站對安全更新的說明,之後才判斷是否進行更新。安全性更新更新之後通常沒有退路,如果更新後有問題、或跑不動。那就麻煩了,可能也會被迫換購新的設備。

9.弱點掃描

如果企業預算允許,建議定期找專業資安廠商來進行弱點掃描,可以先知道公司哪些服務存在資安弱點,需要補強、更新、或換新。

10.帳號生命週期(Join → Move → Leave)

目標:讓「人事事件」自動牽動 IT 權限,避免殭屍帳號與越權。

核心原則

-

最小權限:以「職務角色(Role)」給權限,不確定、不明確、沒有明定的權限一律不要給。

-

雙帳號制(特權分離):針對系統管理人員:平常的工作使用一個帳號;需要管理系統時另配一個「管理員帳號」。

-

時效性:任何帳號與權限都應有「到期日」或「複審日」。

-

可追溯:每次變更都有申請單、核准人、時間戳記。

💡 帳號跟著人走,權限跟著職務走。

JML SOP

-

Join(到職)

- 人資發起「到職單」→ 角色、部門、到期日(試用期)→ IT 依「職務角色」開立帳號與群組。

- 開通清單要記錄:項目有:AD/本機帳號、M365/Google、VPN、ERP/檔案伺服器、郵件群組、MFA。

-

Move(調職/外派/轉部門)

- 人資發起「調職單」→ 依新角色自動增加權限並同步移除舊權限;除非有被告知舊權限保留期限。

-

Leave(離職/停職/長留停)

- 先將帳號停用使用(AD/雲端/VPN/遠端桌面)。

- 一定期限後後刪除帳號 (實際依公司政策與法遵要求)

11.沒有使用的服務要關閉(縮減攻擊面)

做法不是「全部先關」,而是盤點→分類→關閉→監測的循環,確定有使用的服務才打開。

比如:郵件伺服器預設有 POP3/IMAP,如果公司政策只使用 IMAP,那麼沒有使用的 POP3 則需要關閉。這樣可以減少被攻擊的機會。

💡 用不到的服務,就是最用被駭的入口。

12.監控、紀錄與稽核(看得到,才管得到)

理想的目標:把「發生過什麼事、誰做的、何時何地」都記下來,而且有人看、能預警。

運作紀錄

- 記錄保存:

- 記錄保存很佔空間,這又是一些取捨的問題。

- 防火牆/VPN/無線 AP :這些設備本身的記憶容量有限,如果有需要,企業內需另建立 Log 伺服器才能延長紀錄的內容。

- Windows 伺服器/PC:預設紀錄會循環使用,當預設空間滿了之後,之前的就查不到。

- 雲端(M365/Google/雲防火牆:則需手動備份回來,如:開啟稽核/登入記錄並定期匯出。

-

時間同步:全部設備時間必須一致,避免時戳對不上而無法對齊事件。

-

身份一致:禁止人員共用帳號;這樣才能追蹤到「人」。

- 有些軟體產生的運作紀錄,會不斷累積,如果沒有定期清除,最後硬碟可能被撐滿。

- Windows Server 稽核:

- Windows Server 內建多項稽核機制,包括檔案的存取...等。

- 但這些稽核預設並沒有打開。

- 打開這些稽核,會產生超級多的 Event Log,你要先確定 Event Log 空間是否足夠,重點是:有沒有人在看這些稽核紀錄。

💡 有記錄不等於有安全,要有人「看記錄」,記錄才有意義。

監控與預警

- 對於重要的服務設備,需要建立 監控機制,並設定條件,當發生某種事件時,要主動向 IT 人員發出預警。

- 監控,包括監控系統運作、也包括資安的稽核監控。

- 監控,又是一門非常龐大的知識體系,

- 需要建立伺服器、需要監控的軟體...等等。

- 國外有多套 Open Source: Zabbix 是其中一套不錯的監控用的軟體系統,台灣 禾宜資訊 有開課。

💡 看得見,才管得到;管得到,才穩得住。

13.建立使用者安全意識

使用者安全意識也是整個企業資訊安全的一大環節,企業應該定期聘請專家舉辦資訊安全意識的教育訓練。

💡 釣魚信靠的不是技術,是好奇心。

小結

資安不僅只是買買工具,也不是喊一喊的口號;資安是在日常被「落實執行」出來的。

筆者把比較常見的落實項目整理出來,並非需要全部都要做,只是這些是比較基本需要考慮的。(如果你找專業資安公司來簡報:他們肯定又要提出非常多值得做的)

對中小企業而言:備份做好、有防火牆、有防毒軟體、有更新,能做得很好就很不錯。只是筆者今天所提出的,也非常的需要,也請務必列入考量、與執行。